По его словам, чаще всего предприниматели недооценивают либо вообще не понимают информационных рисков, которые возникают по причине неграмотного использования функция «умного телефона». Возможные последствия — от утечки закрытой коммерческой информации до воровства денег, причем, как с личного счета, так и со счета предприятия.

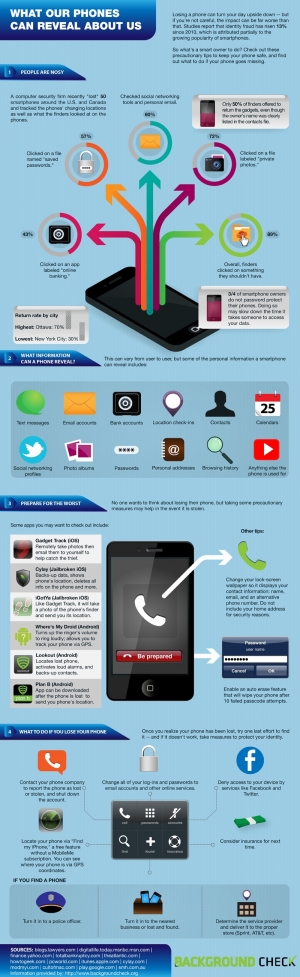

«Дело в том, что сегодня смартфон нельзя рассматривать как телефон с дополнительными функциями. Теперь это самый настоящий компьютер, содержащий точно такую же информацию «не для всех», как и личный ноутбук», — говорит эксперт. Функционал современных смартфонов впечатляет: веб-браузер, электронная почта, голосовая связь, обмен мгновенными текстовыми сообщениями через интернет, Запись, хранение и передача аудиоматериалов, видео и фотографий. Кроме того, соцсети, банковские операции и многое другое. «Многие из этих возможностей открывают дорогу новым угрозам безопасности», — говорит Юрий Сивицкий.

Масштабы проблемы нельзя недооценивать: по данным аналитической компании TrustGo, количество вредоносных программ для операционной системы Google выросло за прошлый (2012-й) год на 580%. Это не значит, что другие операционные системы для мобильных устройств менее уязвимы, а лишь то, что их не исследовали.

Эксперт выделил 3 главные угрозы, которые возникают при использовании смартфона.

1. Местоположение пользователя. Практически во всех смартфонах есть функция GPS — это означает, что смартфон может выдавать оператору сотовой связи ваше точное местоположение. Этим может воспользоваться не только оператор, но и злоумышленники. Дело в том, что многие приложения в смартфоне (например, программы для работы с социальными сетями, картами, веб-сайтами) также могут выдавать информацию о местоположении пользователя.

2. Личные данные. Прежде всего, это телефонная книжка: рабочие контакты, а также номера друзей и близких, некоторые с адресами, днями рождения и прочей информацией. Кроме того, история телефонных звонков, отправленных и полученных СМС. Добавим сюда фото родных, детей, коллег, друзей, снимки из различных поездок, а также видеозаписи. К этому списку нужно добавить имэйл-сообщения, настроенные приложения для соцсетей и других онлайновых служб. Нельзя упомянуть, что пользователи также хранят на смартфонах настройки доступа к домашней сети wi-fi (с паролем, естественно), а также ведут календарь встреч и делают важные заметки в пути.

3. Финансовая информация. Многие пользователи хранят на смартфонах банковские данные (например, пин-коды карточек, чтобы не забыть). Кроме того, во многих платежных системах авторизация происходит с помощью смс-сообщений, но при этом нужно знать, что копию сим-карты при современном уровне технологий сделать несложно.

«Бизнесмену нужно понимать, что его персональные данные являются ценной информацией, которую можно собирать и обрабатывать. В лучше случае, с целью продажи, в худшем — для проведения информационных атак, а также кражи денег с банковских счетов», — говорит Юрий Сивицкий. По словам эксперта, злоумышленникам для этих целей достаточно украсть смартфон. Либо даже «одолжить» его на несколько минут — при наличии спецоборудования, размеров с ноутбук, этого достаточно для того, чтобы создать гаджет-клон (в этом случае вся информация со смартфона не будет доступна, но довольно многое злоумышленник все равно может узнать). Также часто пользователи сами теряют персональные устройства: забывают в транспорте, барах/ресторанах, в офисе или просто он выпадает из кармана.

«Это вовсе не значит, что нам всем массово нужно отказаться от смартфонов или постоянно опасаться утечек информации. Но случаи, как известно, бывают разные. Поэтому проще один раз перестраховаться и настроить смартфон, чем затем разгребать последствия», — предупреждает Юрий Сивицкий. Эксперт говорит, что гаджет можно настроить своими силами, а по времени это занимает считанные минуты. Бизнес-пользователю для обеспечения собственной информационной безопасности достаточно произвести пять простых шагов, которые минимизируют угрозу «случайной» утечки информации.

Шаг 1. Используйте «облака». Практически каждый именитый производитель смартфона предлагает собственный облачный сервис — нужно в нем зарегистрироваться и пользоваться. Кроме того, существует и ряд «независимых» служб, вроде Dropbox или сервисы Google. Можно настроить их таким образом, что данные, полученные с помощью смартфона, будут храниться не на нем, а автоматически отправляться в «облака». В случае потери смартфона, достаточно сразу сменить пароль в своем аккаунте и злоумышленник не сможет воспользоваться вашей информацией. Существует и ряд платных сервисов, которые предоставляет компания SL Global Service консорциума Intecracy Group — персональное «облачное хранилище», защищенная электронная почта.

Шаг 2. Обратите внимание на программное обеспечение. Первое, что должен сделать бизнесмен после покупки смартфона — установить антивирус для смартфона. Существуют как платные системы, поставщиком которых являются такие компании консорциума Intecracy Group как IQusion и Global Intecraty (они являются партнерами мировых лидеров по разработке антивирусов), так и бесплатные антивирусы. Возможности бесплатных антивирусов ограничены, но это намного лучше, чем вообще без них. Отметим, что современный антивирус эффективно блокирует программы, которые занимаются перехватом смс-сообщений и прослушиванием телефонных разговоров.

Также очень важно загружать программное обеспечение лишь из проверенных источников — это магазины приложений, которые проверяет компания-разработчик операционной системы (например, Google или Apple). Ни в коем случае нельзя отвечать согласием не предложение загрузить некий файл через Bluetooth, полученное от незнакомого устройства, не переходить по неизвестным ссылкам и не отвечать на рекламные SMS.

Отметим, что на смартфонах Android каждое приложение перед установкой запрашивает определенные права для себя. Обращайте внимание, что именно хочет делать программа, и насколько эти требования соответствуют ее предназначению. К примеру, если вы хотите установить программу для чтения новостей, а та требует для себя права отправлять контакты из вашей адресной книги какому-то постороннему лицу, есть смысл поискать другие, альтернативные программы.

Шаг 3. Отключайте Bluetooth, WiFi и GPS. Беспроводная связь (инфракрасная, Bluetooth, WiFi, WiMax и другие) на вашем смартфоне должна быть отключена каждый раз, как только вы закончили ею пользоваться. Модули беспроводной связи лучше включать с осторожностью и в надежных, проверенных местах. По возможности лучше вообще избегать пользоваться Bluetooth, так как эта технология сравнительно легко подвергается контролю со стороны третьих лиц. Лучше использовать для связи кабель, а если речь о наушниках или гарнитурах, то не беспроводные (Bluetooth), а менее удобные, но лучшие с точки зрения безопасности проводные.

Отдельного внимания заслуживает GPS-модуль. Нужно понимать, что он позволяет отследить пользователя с точностью до 3-5 метров (GSM-передатчик позволяет определить лишь с точностью до нескольких километров). Если вы этого не хотите, лучше его выключать и вновь включать, в случае необходимости.

Шаг 4. Не храните на смартфоне деньги. Эксперт по безопасности Symantec Скотт Райт (Scott Wright) провел эксперимент, согласно которому почти каждый человек, нашедший смартфон, пытается получить доступ к личной информации пользователя. В рамках эксперимента в 5 крупных городах были "потеряны" 50 смартфонов, а точнее в Нью-Йорке, Вашингтоне, Лос-Анжелесе, Сан-Франциско и в Оттаве, Канада. Оказалось, что только половина людей, нашедших смартфон, попробовали вернуть устройство его владельцу. Однако даже те люди, которые вернули телефон, пытались посмотреть хранящуюся в нем информацию. В результате, в 96% случаях, нашедшие телефон пытались получить к нему доступ. По результатам эксперимента, в 6 из 10 случаев нашедшие телефон люди, пробовали получить доступ к социальным сетям и почте, еще в 8 из 10 случаев – к корпоративной информации, в частности к папке под названием "Зарплата". Более чем в 50% случаев люди, нашедшие смартфоны, попытались получить доступ к банковским данным владельца.

Этой информации на смартфоне не должно быть. Лучше всего хранить ее в «облаке», причем, не должно быть никакой синхронизации с устройством. Очень важно, чтобы пароль к папке с финансовой информацией не хранился в кэше браузера либо другой программы — его каждый раз лучше набирать вручную.

Шаг 5. Следите за смартфоном. В том случае, если смартфон потерян либо его украли, вы должны начать с замены паролей во всех аккаунтах соцсетей и сервисов, к которым был подключен смартфон. Кроме того, важно знать, что устройство можно разыскать в случае такого сценария — существуют специальные программы, которые позволяют отследить местоположение потерянного либо украденного телефона. Кстати, если смартфон вам подарили либо он не новый, лучше всего перед использованием сбросить его до заводских настроек — кто знает, а вдруг он уже заражен?

Источник: http://www.iqusion.com/ru/o-kompanii-2/press-tsentr/blog-kompanii/473-chem-opasny-smartfony-i-kak-zashchitit-lichnuyu-informatsiyu

Советы от Intecracy Group: чем опасны смартфоны и как защитить личную информацию

29.03.2013

Член набсовета консорциума Intecracy Group Юрий Сивицкий озвучил главные правила информационной безопасности для владельцев смартфонов.

«Современным бизнесменам нужно обратить особое внимание на информационную защиту собственного смартфона», — рассказал єксперт в интервью ИА «Власть интеллекта» 28 марта 2013 года.